HTB - Keeper 풀이

[Keeper / Linux / Easy]

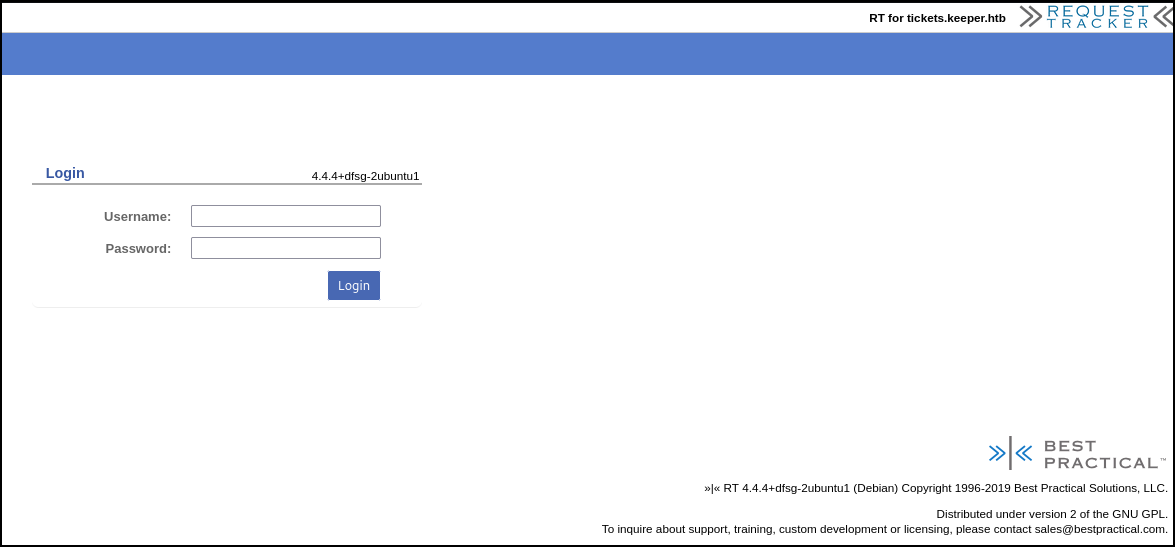

구글링 결과 Request Tracker 4.4.4.4 default creds 로

root / password 을 찾았고 로그인에 성공했다.

또다른 lnorgaard 라는 계정을 찾아, 열려있는 22번 포트로 접속을 시도했다.

sshpass -p 'Welcome2023!' scp lnorgaard@keeper.htb:/home/lnorgaard/RT30000.zip .

KeePass dump 파일과 kdbx 파일이 보인다.

문제 이름이 KeePass 라 유추할 수 있긴 하지만, 추가로 찾아보면

아래와 같이 keepass 프로그램의 dump에 대한 대화를 찾을 수 있다.

CVE-2023-32784 취약점에 대한 PoC 를 다운받아서,

"dgrd med flde" 라는 문자열을 얻을 수 있다.

* 여기선 접근이 조금 이상한데, 해당 문자열이 kdbx 파일의 암호라고 생각하여 KeePassXC 파일로 열어보려고 했는데 아니였다.

검색 해보니 "rødgrød med fløde" 라는 문자열이 나왔고 무슨 음식 이름이었다.

CVE-2023-32784 취약점의 동작 원리를 살펴보면 입력한 문자열의 끝의 메모리에 남아서, 그걸 패턴을 찾아 추출하는데, 거기에서 첫 문자열과 특수기호가 PoC 스크립트에서 표현이 안된 것으로 보인다.(자세한 건 취약점 분석에 따로)

결과적으론 "rødgrød med fløde" kdbx 암호를 찾았고 kdbx 안에 있는 root 계정 정보도 확인할 수 있었다.

[Notes] 부분을 보면

PuTTY-User-Key-File-3: ssh-rsa 를 확인할 수 있는데,

이걸 openssh 형태로 변환해줘야 linux openssh 접속이 가능하다.

puttygen root-putty.key -O private-openssh -o root_key