[Mirai / Linux / Easy]

sudo nmap -v -sC -sV 10.10.10.48

22, 53, 80 포트가 열려 있는걸 확인 했고, 80포트로 접속을 시도했을 때,

돌아오는 Response 에서 익숙치 않은 Header 내용을 확인할 수 있었다.

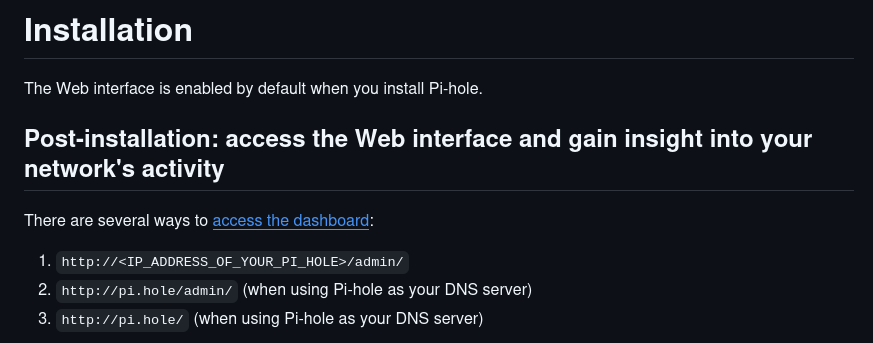

Pi-Hole 이라는 DNS 기반 광고 차단 프로그램이였다.

* 라즈베리파이에서 Pi-Hole 프로젝트 관련 내용들을 찾아보니 흥미롭다.

추가로 라즈베리 파이 Device 의 Default creds 을 이용하여 접속에 성공했다.

pi 계정에 sudo 권한이 다 들어가 있었고, root 계정으로 전환할 수 있었다.

근데 이 친구는 왜 root.txt 를 날려먹었을까...? 그래도 USB 메모리에 백업해 놨다고 하니까 다행이다.

df -h 명령어를 사용해서 현재 사용중인(마운트 된) 디스크 를 찾아봤다.

* mount | fdisk 등 다른 디스크 관련 명령어로 찾아도 된다.

결과를 보니 /media/usbstick 경로에 마운트 된 /dev/sdb 가 눈에 띈다.

James 야. 이걸 또 날리네...

글의 내용은 USB 메모리에서 삭제된 파일을 복구 할 수 있냐고 물어보고 있다.

대충은 알고 있었지만, 구글링 하면서 더 자세히 알게된 내용인데, 삭제하는 명령들은 해당 파일에 대한 메타데이터 들을 지우는 것으로 파일의 raw 데이터가 담겨있는 곳을 다 null 로 바꿔버리는(진짜 밀어버리는) 행동은 아니라고 한다.

그래서 같은 이름으로 새로운 파일에 덮어 씌워버리지 않는한 복구 프로그램들이 그런 흔적들을 찾아서 가능한거일지도 모르겠다.

우리는 root.txt 혹은 이름모를 파일안에 들어있는 32bit 짜리 flag 값이 필요하기 때문에, usb 메모리에 적혀있는 string 값을 확인해봤다.

이번 문제는 리눅스 시스템의 기본 구조에 대한 내용을 더 알 수 있어서 좋았다.

'공부 > Hack The Box' 카테고리의 다른 글

| HTB - Devel 풀이 (0) | 2024.09.23 |

|---|---|

| HTB - Sense 풀이 (0) | 2024.09.23 |

| HTB - Busqueda 풀이(★) (0) | 2024.09.13 |

| HTB - BoardLight 풀이 (0) | 2024.09.13 |

| HTB - Blokcy 풀이 (0) | 2024.09.13 |